Dieser Beitrag ist auch verfügbar auf:

English

Glossar: technische Begriffe

Administrator

Ein Administrator verwaltet Computersysteme, Netzwerke und Datenbanken. Er hat vollen Zugriff darauf und ist berechtigt, alle Einstellungen einzusehen und zu ändern. In professionellen IT-Abteilungen ist Administrator auch eine Berufsbezeichnung. Hier ist der Administrator dafür verantwortlich, dass Computer, Software und Netzwerke reibungslos funktionieren, indem er Probleme behebt, Updates einspielt und den Zugriff der Benutzerinnen und Benutzer regelt.

Augmented Reality (AR)

Augmented Reality (AR) ist Englisch für „Erweiterte Realität“. Hierbei werden computergenerierte Elemente in die Wahrnehmung der Realität eingefügt – etwa mithilfe einer Augmented-Reality-Brille oder einer speziellen Kamera. Das beliebte Smartphone-Spiel „Pokémon Go“ ist die mit Absicht erfolgreichste Augmented-Reality-App. Hier werden von der Software genemierte Pokemon in das Bild der Handykamera eingeblendet.

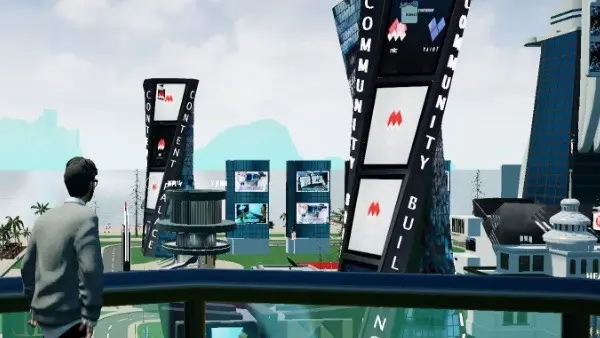

Avatar

In der Informatik ist ein Avatar die grafische Darstellung des Benutzers einer Software. Der Begriff leitet sich von dem Wort „Avatara“ aus der indischen Sprache Sanskrit ab. Seine Bedeutung: „Verkörperung einer Gottheit“. Das 1979 erschienene Online-Rollenspiel „Avatar“ gilt als erste Erwähnung des Begriffs im Zusammenhang mit virtuellen Welten. Inzwischen ist „Avatar“ eines der gebräuchlichsten Begriffe für ein digitales Alter Ego auf einer Online-Plattform. Eines der zentralen Merkmale eines Avatars ist, dass dieser in seinem Erscheinungsbild angepasst werden kann, um den Nutzer optimal zu repräsentieren.

Binärcode

Ein Binärcode besteht nur aus den Ziffern 0 und 1. Er wird verwendet, um Informationen in einer für Computer verständlichen Form darzustellen, da Computer nur mit zwei Zuständen arbeiten: An (Strom fließt), dargestellt als 1 und Aus (kein Strom fließt), dargestellt als 0. Jede 0 oder 1 in einem Binärcode wird als Bit bezeichnet, 8 Bits ergeben ein Byte. Ein Beispiel: Die Zahl 100 wird als die Zeichenfolge 1100100 dargestellt, der Buchstabe „A“ als 01000001.

Bitcoin (BTC)

Der Bitcoin ist eine digitale Währung. Im Gegensatz zu herkömmlichen Währungen wird Bitcoin nicht von einer zentralen Instanz wie einer Bank oder einer Regierung kontrolliert. Stattdessen wird Bitcoin von einem Netzwerk von Internetnutzern verwaltet. Zum Schutz vor Inflation ist die Anzahl der im Umlauf befindlichen Bitcoins begrenzt. Daher können Bitcoins nicht wie herkömmliche Währungen gedruckt werden. Alle Bitcoin-Transaktionen werden fälschungs- und manipulationssicher in einer Datenbank, der „Blockchain“, gespeichert. Entgegen einer weit verbreiteten Meinung sind Bitcoin-Transaktionen daher nicht anonym, sondern können detailliert zurückverfolgt werden.

Blockchain

Eine Blockchain ist eine digitale Datenbank, die aus einer kontinuierlichen Liste von Datensätzen (Blöcken) besteht. Diese Blöcke werden mittels Kryptographie verkettet, um die Integrität der Daten zu gewährleisten und sie vor Manipulationen zu schützen. Jeder Block in der Kette enthält Datensätze, die miteinander verkettet sind, und jeder neue Block wird nach einem Konsensmechanismus hinzugefügt, was Manipulationen nahezu unmöglich macht. Die Blockchain ist dezentralisiert, was bedeutet, dass sie nicht von einer zentralen Stelle kontrolliert wird. Die Blockchain-Technologie ist am bekanntesten dafür, Bitcoin-Transaktionen zu speichern. Allerdings lassen sich in einer Blockchain jegliche Arten von Informationen speichern.

Blockchain-Explorer

Ein Blockchain Explorer ist ein Online-Tool, mit dem Informationen über Transaktionen und Blöcke in einer Blockchain abgerufen werden können. Nutzer können damit Transaktionsverläufe, Wallet-Adressen, den Blockstatus und viele andere Daten in Echtzeit durchsuchen und überprüfen.

ChatGPT

ChatGPT ist ein Programm, das darauf trainiert wurde, menschenähnlichen Text zu erzeugen. Es wurde mit umfangreichen Datensätzen trainiert und ist daher in der Lage, kontextbezogene Texte zu erzeugen, Fragen zu beantworten und Konversationen zu führen. Um Antworten zu generieren, berechnet das Programm mithilfe von Wahrscheinlichkeitsrechnung, welches Wort statistisch gesehen am häufigsten als Nächstes folgt. GPT steht für „Generative Pre-trained Transformer“. Als ChatGPT Ende 2022 von dem USA-amerikanischen Softwareunternehmen OpenAI öffentlich gemacht wurde, sorgte es für weltweite Begeisterung und einen KI-Boom. Inzwischen wird ChatGPT jedoch kritisiert, weil es Fragen häufig sachlich falsch beantwortet.

Charakterwerte

Charakterwerte sind ein wichtiges Element von Rollenspielen. In einem traditionellen Rollenspiel für Computer, Spielekonsolen oder als Brettspiel kann der Spieler bei der Erstellung einer Spielfigur zu Beginn des Spiels eine festgelegte Anzahl von Punkten verteilen, die in Eigenschaften wie Stärke, Gesundheit, Intelligenz und Schnelligkeit fließen. Je nachdem, wie Spielerinnen bei der Gewichtung der Charakterwerte vorgehen, erhält die Spielfigur eine andere Spezialisierung und kann die Herausforderungen des Spiels anders meistern. Eine Spielfigur mit hohem Stärke-Wert kann einen Gegner, der im Weg steht, im Kampf besiegen. Eine Spielfigur mit einem hohen Intelligenz-Wert kann ihn mit einem Zauberspruch aus dem Weg räumen. Eine Spielfigur mit einem hohen Charisma-Wert kann den Gegner dazu überreden, ihn kampflos ziehen zu lassen. Hat eine Spielfigur genügend Erfahrungspunkte gesammelt, werden die Charakterwerte üblicherweise um einen bestimmten Wert angehoben.

Charakterwerte

Charakterwerte sind ein wichtiges Element von Rollenspielen. In einem traditionellen Rollenspiel für Computer, Spielekonsolen oder als Brettspiel kann der Spieler bei der Erstellung einer Spielfigur zu Beginn des Spiels eine festgelegte Anzahl von Punkten verteilen, die in Eigenschaften wie Stärke, Gesundheit, Intelligenz und Schnelligkeit fließen. Je nachdem, wie Spielerinnen bei der Gewichtung der Charakterwerte vorgehen, erhält die Spielfigur eine andere Spezialisierung und kann die Herausforderungen des Spiels anders meistern. Eine Spielfigur mit hohem Stärke-Wert kann einen Gegner, der im Weg steht, im Kampf besiegen. Eine Spielfigur mit einem hohen Intelligenz-Wert kann ihn mit einem Zauberspruch aus dem Weg räumen. Eine Spielfigur mit einem hohen Charisma-Wert kann den Gegner dazu überreden, ihn kampflos ziehen zu lassen. Hat eine Spielfigur genügend Erfahrungspunkte gesammelt, werden die Charakterwerte üblicherweise um einen bestimmten Wert angehoben.

Container (Cybersecurity)

Container isolieren Apps vom Rest des Betriebssystems sowie voneinander. Wird eine App mit Schadsoftware infiziert, bleibt der Schaden auf den Container beschränkt, in dem diese läuft. Somit wird verhindert, dass Schadsoftware eine einzelne App als Einfallstor nutzt, um weitere Apps oder gar das Betriebssystem selbst anzugreifen.

DApps

Im Gegensatz zu traditionellen Apps, die auf zentralisierten Servern laufen, sind DApps auf einer Blockchain oder einem verteilten Peer-to-peer-Netzwerk aufgebaut. Dadurch sind sie widerstandsfähiger gegen Ausfälle und Zensur. DApps können für eine Vielzahl von Anwendungen genutzt werden, von Finanzdienstleistungen bis hin zu Social-Media-Plattformen, und bieten Nutzern mehr Kontrolle und Sicherheit.

Dezentralisierung

Dezentrale Plattformen im Web3 nutzen Blockchain-Technologie, um eine Umgebung zu schaffen, in der Daten über ein verteiltes Netzwerk von Computern gespeichert und verarbeitet werden. Dies minimiert die Abhängigkeit von zentralen Autoritäten und schafft ein transparentes, sicheres und widerstandsfähiges Ökosystem. In Web3 haben die Nutzer die Kontrolle über ihre eigenen Daten und können direkt an den wirtschaftlichen und Governance-bezogenen Prozessen teilnehmen.

Digitale Assets

Digitale Assets sind Vermögenswerte, die in digitaler Form vorliegen. Dazu gehören Kryptowährungen wie Bitcoin, digitale Kunstwerke (oft als NFTs bezeichnet), Musikdateien, Videos und andere digitale Inhalte, die einen bestimmten Wert haben und gehandelt werden können. Sie werden durch spezielle Technologien wie Blockchains gesichert. Diese weisen ihre Authentizität und die Eigentumsverhältnisse nach und verhindern Manipulationen.

Dezentralisierte Finanzen (DeFi)

Dezentralisiertes Finanzwesen (DeFi) nutzt Kryptowährungen und Blockchain-Technologie, um Finanztransaktionen abzuwickeln. Ziel von DeFi ist es, das Finanzwesen zu demokratisieren. Dazu sollen traditionelle Institutionen wie Banken durch Peer-to-peer-Beziehungen ersetzt werden. Auf diese Weise sind bereits heute zahlreiche Finanzdienstleistungen möglich – von alltäglichen Bankgeschäften, Krediten und Hypotheken bis hin zu komplexen Verträgen.

Erfahrungspunkte

Erfahrungspunkte sind ein charakteristischer Bestandteil des Rollenspiel-Gernes. Rollenspiele sind als Computer-, Videospiel- und auch Brettspielversionen erhältlich. In Rollenspielen erhalten Spielerinnen und Spieler Erfahrungspunkte durch das Besiegen von Gegnern und das Lösen von Aufgaben. Wenn die Spielfigur genügende Erfahrungspunkte gesammelt hat, steigt diese eine Stufe / einen Level auf. Dies symbolisiert, dass sich die Spielfigur weiterentwickelt und an Stärke gewinnt. Häufig ist der Levelaufstieg auch mit dem Erlernen neuer Fähigkeiten verbunden.

Ethereum (ETH)

Ethereum ist ein kryptografisches Datennetzwerk, das auf der Blockchain-Technologie basiert und die Währung Ether (ETH) verwendet. Die Plattform bietet die Funktionalität von Smart Contracts und DApps. Smart Contracts sind selbstausführende Verträge, die auf der Blockchain laufen. Ethereum gilt als die zweitbeliebteste Kryptowährung nach Bitcoin.

Gamification

Gamification bezeichnet die Übertragung von Elementen und Abläufen aus Spielen in spielfremde Kontexte. Plattformen und Programme, die Gamification-Elemente verwenden, tun dies in der Regel mit dem Ziel, die Nutzer stärker an sich zu binden. Dies geschieht in der Regel dadurch, dass die Nutzer für die Nutzung der Plattformen belohnt werden. Zum Einsatz kommen beispielsweise ein Punktesystem oder unterhaltsame Grafiken, Animationen, Texte und Sounds, die das Nutzererlebnis auflockern.

Governance

Governance bezieht sich auf die Art und Weise, wie Organisationen, Institutionen oder Systeme geführt, geleitet, reguliert und kontrolliert werden. Es umfasst die Strukturen, Prozesse und Mechanismen, die sicherstellen sollen, dass eine Organisation ihre Ziele erreicht, dabei ethische Standards einhält, rechenschaftspflichtig ist und die Interessen aller relevanten Stakeholder berücksichtigt.

Hotspot

Ein Hotspot ist eine Funktion, die Smartphones in einen mobilen WLAN-Router verwandelt. Das bedeutet, dass das Gerät seine mobile Datenverbindung dazu nutzt, um ein WLAN-Signal auszusenden. Auf dieses können andere Geräte wie Laptops oder Tablets zugreifen, um sich mit dem Internet zu verbinden. Beim Einrichten eines Hotspots kann dessen Name und Passwort frei gewählt werden. Um auf den Hotspot zuzugreifen, müssen diese Login-Daten angegeben werden.

Immersion

Immersion bezeichnet den Effekt des vollständigen Eintauchens in virtuelle Welten. Wer die virtuelle Welt als so fesselnd empfindet, dass er nicht mehr auf die reale Welt achtet, erlebt Immersion. Der Immersionseffekt ist in der Regel umso größer, je unterhaltsamer und überzeugender anspruchsvoller die virtuelle Realität gestaltet ist. Im digitalen Bereich wurde der Begriff zuerst in der Computer- und Videospielbranche verwendet.

In-App-Käufe

In-App-Käufe sind Transaktionen, die innerhalb einer App vorgenommen werden, um zusätzliche Inhalte, Funktionen oder Vorteile freizuschalten. Diese Inhalte können in gängigen Spiele-Apps neue Charaktere oder virtuelle Güter sein, in anderen Apps das Entfernen von Werbung oder der Zugang zu Premium-Funktionen. Viele In-App-Käufe können auch in Form von Abonnements erfolgen. Eine gängige Strategie besteht darin, die App selbst kostenlos anzubieten und möglichst viele Einnahmen durch In-App-Käufe zu erzielen.

Industrial Metaverse

Das Prinzip des Industrial Metaverse basiert auf der Erstellung von virtuellen Kopien – digitalen Zwillingen – von Maschinen. Auf diese soll von jedem Netzwerkanschluss aus zugegriffen werden können. Mithilfe des Industrial Metaverse soll die Planungsphase von Maschinen und Fertigungshallen sowie die Wartung von Maschinen digital stattfinden können. Das Ziel ist, den Verbrauch von Ressourcen und den CO2-Ausstoß solcher Vorgänge zu minimieren.

Internet of Things (IoT)

Der Begriff beschreibt ein Netzwerk von physischen Geräten, die über das Internet miteinander verbunden sind und Daten austauschen können. Diese Geräte – wie Sensoren, Haushaltsgeräte, Fahrzeuge oder Maschinen – sind mit Technologien wie Sensoren, Aktoren und Kommunikationsmodulen ausgestattet. Sie sammeln Daten aus ihrer Umgebung, verarbeiten diese und ermöglichen eine intelligente Steuerung, oft in Echtzeit. Ziel des IoT ist es, Prozesse effizienter zu gestalten und die Lebensqualität zu verbessern, indem Geräte selbstständig interagieren und Entscheidungen treffen können.

IP-Adresse

Eine IP-Adresse (IP steht für „Internet Protocol“) ist eine eindeutige Zahlenfolge, die jedem Gerät im Internet oder in einem lokalen Netzwerk zugewiesen wird, ähnlich einer Postanschrift. Sie ermöglicht den Datenaustausch zwischen verschiedenen Geräten. Jede IP-Adresse muss eindeutig sein, um sicherzustellen, dass Daten korrekt und effizient an das richtige Gerät gesendet werden. Der gebräuchlichste Typ (IPv4) besteht aus vier durch Punkte getrennten Zahlen (z. B. 192.168.0.1).

Jailbreak

Bei einem Jailbreak eines Smartphones werden einige der vom Hersteller eingebauten Softwareschutzmaßnahmen entfernt, um mehr Kontrolle über das Gerät zu erlangen. Dadurch können Apps und Modifikationen installiert werden, die der Hersteller normalerweise aus Sicherheitsgründen nicht erlaubt. Das bringt mehr Möglichkeiten für Smartphone- und Tablet-Tüftler, kann aber auch die Sicherheit des Geräts gefährden.

Kryptowährung

Kryptowährungen wie Bitcoin und Ethereum erlauben Transaktionen und Interaktionen im Web3, ohne dass traditionelle Finanzinstitutionen benötigt werden. Sie bieten eine dezentralisierte und sichere Methode für den Wertetransfer und sind integraler Bestandteil vieler Web3-Anwendungen.

Layer-1-Blockchain

Eine Layer-1-Blockchain bildet die technische Basis eines Blockchain-Netzwerks. Hierauf folgt Layer 2, der aus Protokollen und Apps besteht, die zusätzliche Funktionalität bieten. Das Prinzip von Layer 1 und Layer 2 ähnelt einem Computerbetriebssystem – wie Windows, Linux oder macOS – mit darauf laufenden Apps, die für zusätzliche Funktionalität sorgen. Gängige Beispiele für Layer-1-Blockchains sind Bitcoin und Ethereum.

Ledger

Ein Ledger ist ein digitales Rechnungsbuch, das alle Transaktionen einer Kryptowährung aufzeichnet. Es wird dezentral von vielen Computern verwaltet und nutzt die Blockchain-Technologie, um die Daten sicher und unveränderbar zu speichern. Jeder kann die Transaktionen einsehen, die Identität der Beteiligten bleibt jedoch anonym. Ein Ledger stellt sicher, dass alle Transaktionen korrekt und vertrauenswürdig sind.

Level

Ein Level in einem Computerspiel oder Videospiel ist ein Abschnitt des Spiels, den die Spielfigur durchqueren muss. Jeder Level ist üblicherweise ein eigenständiges Gebiet mit eigenen Herausforderungen, Aufgaben und Gegnern. Ist ein Level durchgespielt, folgt der nächste, der oft schwieriger und komplexer ist. Ist der letzte Level geschafft, hat die Spielerin / der Spieler das Spiel abgeschlossen. In bereits geschaffte Level zurückzukehren, ohne das Spiel neu zu starten, ist in zahlreichen Spielen nicht möglich. Ein modernerer Spieldesign-Ansatz ist, auf Levels zu verzichten, sodass das Spiel nur aus einem einzigen – oft sehr umfangreichen – Spielareal ohne Unterbrechungen besteht.

Level (Rollenspiel)

In einem Rollenspiel bezeichnet ein Level (kurz für Experience Level) auch das Stärkeniveau einer Spielfigur. Spieler sammeln durch verschiedene Aktivitäten wie Kämpfe und das Erledigen von Aufgaben Erfahrungspunkte. Sobald eine bestimmte Menge an Erfahrungspunkten erreicht ist, erreicht die Spielfigur das nächste Level, wodurch sich ihre Fähigkeiten verbessern. Ein höheres Level ermöglicht es der Figur somit, stärkere Gegner zu besiegen und schwierigere Herausforderungen im Spiel zu meistern.

Levelup

Levelups kommen vor allem in Rollenspielen oder in Computer- und Videospielen mit Rollenspielelementen vor. Zum Spielprinzip von Rollenspielen gehört, dass die Spielfiguren Erfahrungsstufen (Levels) besitzen. Das Erreichen des nächsthöheren Levels wird als Levelup bezeichnet. Dies geschieht in der Regel durch das Sammeln von Erfahrungspunkten. Erfahrungspunkte erhält die Spielfigur durch das Besiegen von Gegnern oder das Erfüllen von Aufgaben. Ein Levelup verbessert oft die Fähigkeiten und Charakterwerte der Spielfigur und verleiht ihr neue Fähigkeiten.

LIDAR

LIDAR steht für Light Detection and Ranging und ist eine Technologie, die mithilfe von Laserimpulsen Entfernungen misst und dreidimensionale Bilder der Umgebung erstellt. Ein LIDAR-Gerät sendet kurze Laserpulse aus, die auf Objekte treffen und reflektiert werden. Ein Sensor fängt diese reflektierten Signale auf und berechnet aus der Zeit, die der Laser für den Hin- und Rückweg benötigt, die Entfernung. LIDAR wird häufig in autonomen Fahrzeugen, in der Kartographie, Archäologie und Umweltforschung eingesetzt, da es präzise Informationen über die Form und Struktur von Oberflächen liefert.

Microcontroller

Ein Microcontroller ist ein winziger Computer, der aus einem einzigen Computerchip besteht. Er besitzt generell einen Prozessor, der Berechnungen durchführt, Aufgaben steuert und Programme ausführt, sowie Speicher, in dem Programme und Daten abgelegt werden. Besonders kompakte handelsübliche Microcontroller sind etwa 3 x 3 Millimeter groß.

Mining

Mining beschreibt das Erzeugen von neuen Kryptowährungen – wie etwa Bitcoin und Ethereum. Dies geschieht über Miner, die durch das Einsetzen ihrer Rechenleistung der Blockchain den nächsten Block anhängen. Hierfür erhalten sie einen bestimmten Betrag in Bitcoin, Ethereum und anderen Kryptowährungen. Sie sorgen dafür nicht nur für die Generierung neuer Coins, sondern auch für die Absicherung des Netzwerks.

NFT

NFT ist die Abkürzung für Non-Fungible Token. Ins Deutsche übersetzt bedeutet Non-Fungible Token „nicht austauschbare Wertmarke“. NFTs sind digitale Zertifikate, die sich auf ein spezifisches virtuelles Objekt beziehen. Dabei belegen sie, dass ein bestimmter Nutzer dieses besitzt. Digitale Objekte, die theoretisch unendlich oft kopiert werden können, können somit einzigartig werden, wenn ihnen ein NFT zugeordnet wird.

NPC

Ein NPC, kurz für „Non-Player Character“ (auf Deutsch: Nicht-Spieler-Charakter), ist eine Figur in einem Computer- und Videospiel, die vom Spiel selbst gesteuert wird. NPCs dienen in erster Linie dazu, die Spielwelt lebendiger und belebter wirken zu lassen. Dazu geben sie dem Spieler Informationen, vergeben Aufgaben oder treiben die Story des Spiels voran. In zahlreichen Spielen lassen sich mit NPCs auch Gespräche führen. Das geschieht üblicherweise, indem Spielerinnen und Spieler eine von mehreren möglichen Antwortmöglichkeiten wählen.

Peer-to-peer

Im Kontext von Blockchain-Technologien und Kryptowährungen bedeutet Peer-to-peer, dass Transaktionen und Interaktionen direkt zwischen den Teilnehmern des Netzwerks stattfinden, ohne dass eine zentrale Behörde, wie eine Bank, benötigt wird. Blockchain-Technologien ermöglichen es, dass Transaktionen sicher und vertrauenswürdig direkt zwischen den beteiligten Parteien abgewickelt werden können, ohne dass ein Vermittler benötigt wird.

Pegasus

Pegasus ist eine Spionagesoftware, die von der israelischen Firma NSO Group entwickelt wurde. Sie kann unbemerkt und ferngesteuert auf Smartphones installiert werden und ermöglicht den Zugriff auf Daten wie Nachrichten, E-Mails und Fotos. Auch das Abhören von Telefongesprächen ist möglich. Pegasus wird häufig von Regierungen und Sicherheitsbehörden zur Überwachung von Verdächtigen eingesetzt, steht aber auch in der Kritik, weil es gegen Journalisten, Aktivisten und Politiker eingesetzt wurde. Pegasus infiziert Mobiltelefone in der Regel über Sicherheitslücken in bekannten Anwendungen oder über Phishing-Links.

Um sich vor Pegasus zu schützen, empfehlen Experten, das Betriebssystem und die Apps von mobilen Geräten regelmäßig mit Updates zu versorgen. Auch Smartphones und Tablets regelmäßig neu zu starten, kann gegen Pegasus effektiv sein. Manche Varianten der Spionagesoftware nur im Arbeitsspeicher des befallenen Geräts abgelegt werden. Dieser wird bei einem Neustart geleert. Vor einer Neuinfektion mit Pegasus schützt diese Methode jedoch nicht.

Phishing

Phishing ist eine Betrugsmasche, mit der Kriminelle versuchen, sensible Informationen wie Passwörter oder Kreditkartendaten zu stehlen. Sie tun dies, indem sie sich als vertrauenswürdige Personen oder Organisationen ausgeben, meist durch gefälschte E-Mails oder Nachrichten, die angeblich von Banken, Online-Diensten oder anderen wichtigen Stellen stammen. Die Betrüger fordern ihre Opfer auf, auf einen Link zu klicken oder persönliche Daten einzugeben, um Zugang zu den vertraulichen Informationen zu erhalten.

Proof of Stake (PoS)

Blockchains basieren auf einen Konsensmechanismus, bei dem Abstimmungen zur Generierung neuer Blöcke durchgeführt und Transaktionen validiert werden. Das Proof-of-Stake-Prinzip gilt dabei als besonders energieeffizient. Er basiert auf dem Staking-Prinzip. Das bedeutet, dass Betreiber eines Netzwerkknoten einer Blockchain eine bestimmte Anzahl von Coins in ihrer Wallet hinterlegen. Je mehr Coins sie halten, desto höher sind ihre Chancen, ausgewählt zu werden, um einen Block zur Blockchain hinzuzufügen.

Das klassische Prinzip zur Generierung neuer Blöcke und zur Validierung von Transaktionen ist das Proof-of-Work-Prinzip. Dieses sorgt durch aufwendige Rechenoperationen dafür, dass jede Transaktion in der Blockchain nachvollziehbar und gültig ist. Dies verursacht durch die benötigte Rechenleistung jedoch hohe Energiekosten.

Proof of Work (PoW)

Das gängige Prinzip zur Generierung neuer Blöcke einer Blockchain und zur Validierung von Transaktionen ist das Proof-of-Work-Prinzip. Dieses sorgt durch aufwendige Rechenoperationen dafür, dass jede Transaktion in der Blockchain nachvollziehbar und gültig ist. Dies verursacht durch die benötigte Rechenleistung jedoch hohe Energiekosten.

Ransomware

Ransomware verschlüsselt die Dateien auf internetfähigen Geräten, sodass kein Zugriff mehr darauf möglich ist. Die Angreifer verlangen daraufhin ein Lösegeld (engl. „ransom“). Allerdings geben Verbraucherschützer zu bedenken, dass die Zahlung des Lösegelds kein Garant dafür ist, dass die Betrüger die Daten tatsächlich wieder freigeben.

Referral-System

Ein Referral-System ist eine Marketing-Strategie, bei dem bestehende Nutzer einer Plattform ihre Freunde oder Bekannte einladen, sich ebenfalls anzumelden oder den Dienst zu nutzen. Sowohl der Einladende als auch der der Eingeladene, erhalten dabei Belohnungen wie Rabatte oder Gutscheine. Dies fördert die Nutzergewinnung durch persönliche Empfehlungen und nutzt das Vertrauen innerhalb sozialer Netzwerke, um das Wachstum der Plattform kostengünstig zu steigern.

Rollenspiel

Bei einem Rollenspiel schlüpfen die Spielerinnen und Spieler in die Rolle einer fiktiven Figur. Rollenspiele stammen ursprünglich aus dem Genre der Brettspiele, sind aber mittlerweile ein fester Bestandteil der Computer- und Videospiellandschaft. Im Mittelpunkt eines Rollenspiels steht die Simulation von Spielfiguren und deren Eigenschaften. Grundlage dafür sind Charakterwerte wie Stärke, Schnelligkeit, Vitalität, Intelligenz und Glück. Diese beeinflussen, wie die Spielfigur mit der simulierten Umwelt interagiert – sie können beispielsweise das Besiegen von Gegnern erleichtern. Ein zentraler Bestandteil von Rollenspielen ist, dass die Spielenden für das Lösen von Aufgaben und das Besiegen von Gegnern Erfahrungspunkte erhalten. Sammeln die Spielerinnen und Spieler genügend Erfahrungspunkte, verbessern sich die Fähigkeiten ihrer Spielfigur.

Sharding

Sharding ist eine Skalierungstechnik für Blockchains, bei der das Netzwerk in kleinere parallele Einheiten (Shards) aufgeteilt wird, die Transaktionen unabhängig voneinander verarbeiten. Dies erhöht die Gesamtleistung, da mehrere Shards gleichzeitig arbeiten können, ohne dass einzelne Knoten die gesamte Blockchain speichern oder validieren müssen. Dies verbessert die Skalierbarkeit und Effizienz, bringt aber auch Herausforderungen mit sich, wie die sichere Kommunikation zwischen den Shards und den Schutz vor gezielten Angriffen. Ein bekanntes Beispiel ist Ethereum 2.0, wo Sharding helfen soll, die wachsenden Anforderungen an das Netzwerk zu bewältigen.

Shareholder

Ein Shareholder oder Aktionär ist eine Person oder ein Unternehmen, das Aktien eines Unternehmens besitzt. Diese Aktien sind ein Anteil am Eigentum des Unternehmens. Shareholder profitieren von ihrer Investition, wenn das Unternehmen Gewinne macht, oft in Form von Dividenden oder durch den Verkauf ihrer Aktien zu einem höheren Preis als dem Kaufpreis. Sie haben auch ein Stimmrecht bei wichtigen Unternehmensentscheidungen, das von der Anzahl der Aktien abhängt, die sie besitzen.

Stakeholder

Stakeholder sind Personen, Gruppen oder Organisationen, die ein Interesse an einem Projekt, einer Entscheidung oder einer Organisation haben und von deren Ergebnissen direkt oder indirekt betroffen sind. Dabei kann es sich um interne Stakeholder wie Mitarbeitende, Führungskräfte oder Aktionäre oder um externe Stakeholder wie Kunden, Lieferanten, Investoren, Behörden oder die Gesellschaft handeln. Ihre Erwartungen und Einflussmöglichkeiten spielen eine entscheidende Rolle für den Erfolg eines Projekts, weshalb ihre Bedürfnisse sorgfältig analysiert und einbezogen werden sollten, um Konflikte zu vermeiden und gemeinsame Ziele zu erreichen.

Smart Contracts

Smart Contracts sind selbstausführende Verträge, bei denen die Bedingungen der Vereinbarung als Programmcode hinterlegt sind. Sie laufen auf der Blockchain und werden automatisch ausgeführt, wenn die festgelegten Bedingungen erfüllt sind. Smart Contracts ermöglichen eine automatisierte, transparente und vertrauenswürdige Abwicklung von Verträgen ohne die Notwendigkeit eines zusätzlichen Vermittlers. Dazu ermöglichen sie benutzerdefinierte Funktionalitäten.

Social Engineering

Hierbei werden Internetnutzer durch Täuschung oder Manipulation dazu gebracht, vertrauliche Informationen preiszugeben oder bestimmte Handlungen auszuführen, die für den Angreifer von Vorteil sind. Hierzu gehören etwa die Preisgabe von Passwörtern oder das Klicken infizierter Links. Anstatt technische Sicherheitsmaßnahmen direkt anzugreifen, werden bei Social-Engineering-Angriffen menschliche Schwächen ausgenutzt. Dies geschieht z. B. durch das Erschleichen von Vertrauen oder das Ausüben von Druck. Zu den häufigsten Social-Engineering-Angriffen zählen das Fälschen von E-Mails von Vertrauenspersonen oder das Platzieren von mit Schadsoftware infizierten Datenträgern in der Öffentlichkeit.

Synthethische Daten

Synthetische Daten sind künstlich erzeugte Daten, die nicht aus realen Quellen stammen, sondern von Programmen erzeugt wurden. Diese ahmen oft die Struktur und die statistischen Eigenschaften von Daten aus realen Ereignissen nach. Ein Beispiel sind Daten basierend auf virtuellen Maschinen in einem Industrial Metaverse.

URL-Shortener

Ein URL-Shortener, auch Kurz-URL-Dienst genannt, ist ein Online-Dienst, der lange Webadressen (URLs) in kürzere Links umwandelt. Wer auf den verkürzten Link klickt, wird zur ursprünglichen, langen Adresse weitergeleitet. Solche Dienste werden häufig genutzt, um das Teilen von Links zu erleichtern, insbesondere auf Plattformen mit begrenzter Zeichenanzahl wie X, ehemals Twitter.

Token

Ein Token ist eine digitale Einheit, die in einer Blockchain existiert und bestimmte Werte oder Rechte repräsentiert. Token können für verschiedene Zwecke verwendet werden, z. B. als Währung (Kryptowährungen wie Bitcoin oder Ethereum), als Eigentumsnachweis (z. B. für digitale Kunstwerke oder Immobilien) oder als Zugang zu bestimmten Diensten oder Anwendungen (Utility-Token).

Virendefinitionen

Virendefinitionen werden von Antivirenprogrammen zur Erkennung von Computerviren und anderer schädlicher Software verwendet. Sie enthalten charakteristische Merkmale bekannter Viren und Schadprogramme, auch Signatur genannt. Beim Scannen vergleicht das Antivirenprogramm die Dateien auf dem Computer mit diesen Virendefinitionen. Wenn eine Übereinstimmung gefunden wird, erkennt das Programm die Datei als Virus und kann Maßnahmen ergreifen, um die Bedrohung zu entfernen oder zu isolieren.

Wallet

Eine Wallet, auch bekannt als digitale Brieftasche, ermöglicht das Speichern von Kryptowährungen und das Durchführen von Transaktionen. Der Schutz erfolgt üblicherweise über einen Benutzernamen und ein Passwort. Es gibt zwei grundliegende Arten von Wallets: Software-Wallets sind Anwendungen, die auf dem Computer oder Smartphone laufen und Kryptowährungen speichern und verwalten können. Dazu gibt es Hardware-Wallets. Das sind physische Geräte, die Kryptowährungen offline speichern, um sie vor Hacking und Online-Bedrohungen zu schützen.

Web 1.0

Das World Wide Web wurde 1998 von dem britischen Wissenschaftler Tim Berners-Lee während seiner Arbeit am CERN, der Europäischen Organisation für Kernforschung, erfunden. Es wurde entwickelt, um den Bedarf an einem automatisierten Informationsaustausch zwischen Wissenschaftlern in Universitäten und Instituten auf der ganzen Welt zu decken. Die erste Generation des Internets wird als Web 1.0 bezeichnet – sie steht für ein Internet mit statischen Websites, die aus Text und Bildern bestehen – eine rein passive Erfahrung.Web 2.0

In den frühen 1990er Jahren wurde das Web 2.0 geboren. Es ermöglichte zum ersten Mal Interaktivität und wurde auch als Social Web bezeichnet. Es entstanden Plattformen wie Amazon und Google, soziale Medien wie Facebook und Twitter, Foren und P2P-Spieleseiten.

Web 3.0

Web 3.0 ist die dritte und jüngste Entwicklung des Internets. Es ist dezentralisiert, basiert auf künstlicher Intelligenz und Blockchain-Technologie wie etwa Kryptowährungen. Das Web 3.0 ist offen für alle und soll den Nutzern die volle Kontrolle über ihre Daten zurückgeben.

Zero-Trust-Architektur

Eine Zero-Trust-Architektur ist ein Sicherheitsansatz, der keinem Benutzer und keinem Gerät automatisch Zugang zu Unternehmensdaten gewährt, auch wenn sie sich innerhalb eines Unternehmensnetzwerks befinden. Stattdessen wird jeder Zugriff überprüft und authentifiziert, unabhängig davon, ob er von innen oder von außen erfolgt. Ziel ist es, die Sicherheit zu erhöhen, indem sichergestellt wird, dass nur autorisierte und verifizierte Benutzer und Geräte auf Ressourcen zugreifen können.

Zwei-Faktor-Authentifizierung

m die Sicherheit der Benutzerkonten zu erhöhen, wird bei dieser Authentifizierungsmethode die Identität der Benutzerinnen und Benutzer in zwei getrennten Schritten überprüft. Sie ist eine Weiterentwicklung der traditionellen Kombination aus Benutzername und Passwort. Der erste Schritt ist in der Regel etwas, das der Nutzerin oder dem Nutzer bekannt ist (z. B. ein klassisches Passwort). Der zweite Schritt ist in der Regel ein Gerät, das die Nutzerin oder der Nutzer besitzt (z. B. ein Smartphone, auf dem ein Bestätigungscode empfangen wird, oder eine Authentifizierungsanwendung, die Einmalpasswörter generiert). Dies bietet eine zusätzliche Schutzschicht, die den unbefugten Zugang zu einem Konto erheblich erschwert, selbst wenn Betrüger Zugang zu Benutzername und Passwort erlangt haben.