Bad-USB-Sticks werden beim Einstecken sofort aktiv

Bad-USB-Sticks sind auf dem ersten Blick kaum von gewöhnlichen Modellen zu unterscheiden. Werden sie jedoch ein System angeschlossen, führen sie Programmskripte aus, die auf dem Zielrechner gespeicherte Daten auslesen oder manipulieren können. Von Datendiebstahl bis zur Übernahme der Kontrolle über das System ist eine breite Palette von Hacker-Techniken möglich. Gegen die neueste Generation von Bad-USB-Sticks können die meisten Antivirus-Programme nichts ausrichten. Zudem sind Bad-USB-Sticks für Nutzer von PCs, Macs und Smartphones gleichermaßen gefährlich.

Raffinierter Tarnmechanismus

Moderne Bad-USB-Sticks sind so präpariert, dass das System sie als USB-Tastatur erkennt. Auf diese Weise schleusen Bad-USB-Sticks auch die auszuführenden Befehle auf das System, allerdings in rasender Geschwindigkeit. Dieses Verfahren nennt sich Keystroke Injection. Koordiniert werden die auf das System übermittelten Befehle oft über Programmierskripte auf einer Micro-SD-Karte, die in den Bad-USB-Stick eingesetzt wird. Dieser Programmcode kann auch erkennen, ob das Zielsystem ein PC, ein Mac oder ein Smartphone ist. Die Überwachungsmethoden von Antivirus-Software laufen hier meist ins Leere, da diese generell auf die Überwachung von Laufwerken spezialisiert sind, Bad-USB-Sticks jedoch nicht als solche erkennen.

Datendiebstahl ohne Spuren

Die neueste Generation von Bad-USB-Sticks ist zudem in der Lage, die abgegriffenen Daten direkt auf der SD-Karte zu speichern. Frühere Modelle konnten diese nur über eine Internetverbindung übermitteln, die von Systemadministratoren mit einem geschulten Auge ausgespäht werden konnte. Das Übermittlungsverfahren für die gestohlenen Daten ist eigentlich genial: Die neueste Generation von Bad-USB-Sticks übermittelt die abgegriffenen Daten über die Datenleitung, die dazu dient, die LEDs der Tastatur zum Leuchten zu bringen. Das ermöglicht Vorgehensweisen, wie man sie bisher nur aus Filmen kennt: Bad-USB-Stick einstecken, warten, bis die Daten übertragen worden sind, Bad-USB-Stick abziehen – so simpel kann Datendiebstahl heute sein.

Herrenlosen USB-Stick gefunden?

Schließen Sie verdächtige USB-Sticks deshalb niemals an Rechner oder Smartphone an, sondern bringen Sie diese zu einem IT-Experten oder zur Polizei. Haben Sie einen verdächtigen Stick bereits eingesteckt, entfernen Sie diesen sofort – in vielen Fällen ist es jetzt jedoch schon zu spät.

Gefährliche USB-Sticks erkennen

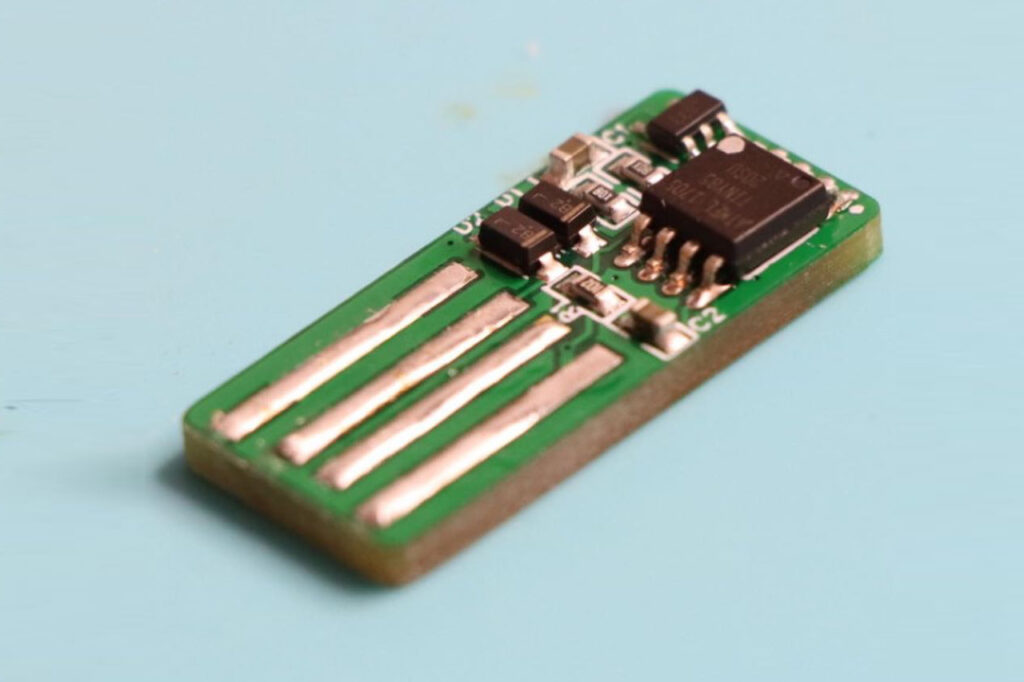

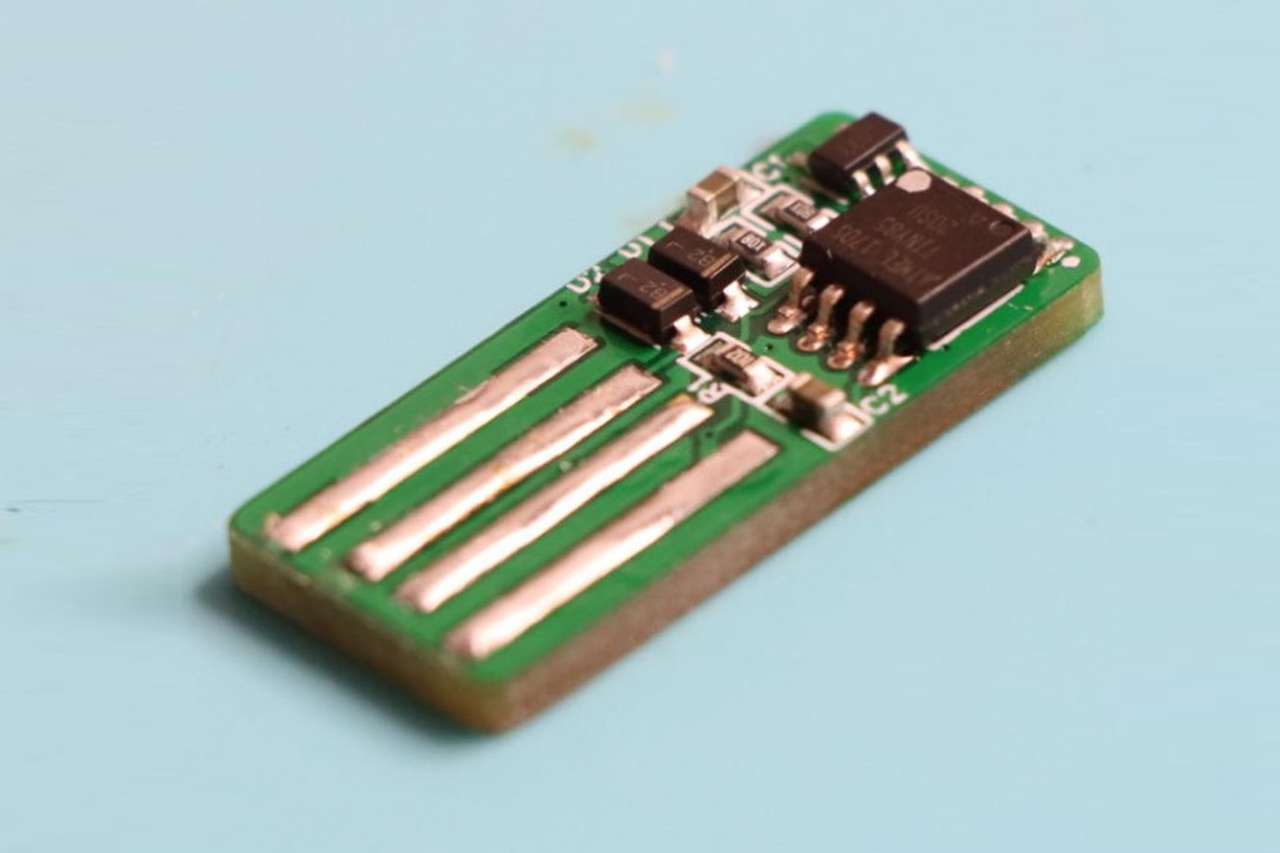

Entfernt man das Gehäuse, sind Bad-USB-Sticks oft an den Chips für den verbauten Mikrocontroller – ein winziges Computersystem – erkennbar. Deser Mikrocontroller verleiht dem Bad-USB-Stick die Fähigkeit, selbstständig Programmcode auszuführen. Auf der Platine befinden sich daher meistens mehrere Chips. Auch ist oft ein Steckplatz für eine Micro-SD-Karte verbaut, damit der Bad-USB-Stick mit Programmcode gefüttert werden kann.

Gewöhnliche USB-Sticks haben ein einfacheres Innenleben

Normale USB-Sticks, die nur zum Speichern von Daten dienen, besitzen hingegen meistens einen einzigen Chip auf der Platine. Die einzige Aufgabe dieses Chips ist, den angeschlossenen Speicher bereitzustellen. Allerdings können auch diese Sticks mit Schadsoftware verseucht sein, die sich unsichtbar darauf installiert.

Präparierte USB-Sticks als effektive Social-Engineering-Strategie

Social Engineering bedeutet, dass sich Cyber-Kriminelle menschliche Neugier oder Unwissenheit zunutze machen, um ihr Zeil zu erreichen. Der für Google tätige Informatiker Elie Bursztein konnte in einer Studie belegen, dass bei präparierten und ausgelegten USB-Sticks der Reiz, den Inhalt aufzurufen, extrem hoch ist. Er verteilte 300 USB-Sticks auf dem Gelände der University of Illinois. 98 Prozent der USB-Sticks wurden von Passanten mitgenommen. 48 Prozent der Finder gaben zu, den Stick an ihren Computer angeschlossen und darauf gespeicherte Dateien geöffnet zu haben.

Eigentlich ein nützliches Tool für IT-Profis

Ursprünglich sollte die Technologie hinter Bad-USB-Sticks einige IT-Abläufe vereinfachen. USB-Sticks, die direkt beim Einstecken Befehle auf dem Zielrechner ausführen, machen es für IT-Profis leichter, viele Rechner auf einmal optimal in Schuss zu halten. Bis Hacker diese Technologie missbrauchten, war es jedoch nur eine Frage der Zeit.